Microsoft’ı Taklit Eden Sahte Alan Adıyla Kimlik Avı Kampanyası

Yeni Kimlik Avı Taktii: ‘rnicrosoft.com’

Yeni bir rapor, kullanıcıları “abone olmaktan çıkma” seçeneğine tıklamadan önce dikkatli olmaları konusunda uyardı. Siber suçlular, kullanıcıların dikkatini dağıtmak için karmaşık bir görsel hile kullanıyor. Saldırganlar, rnicrosoft.com alan adını kullanarak Microsoft‘ı taklit ediyor ve kullanıcı adı ve şifre gibi kimlik bilgilerini çalmaya çalışıyor.

Görsel Hile Nasıl Çalışıyor?

Saldırganlar, “m” harfinin yerini “r” ve “n” harflerinin yan yana gelmesiyle oluşturulmuş bir harf kombinasyonuyla değiştiriyor. Bu, bazı yazı tiplerinde bu harflerin birbirine karışmasına ve “m” harfine benzemesine neden oluyor. Bu durum, özellikle hızlıca bakıldığında fark edilmesi zor olabiliyor. Saldırganlar, Microsoft’un marka kimliğini, düzenini ve dilini kopyalayarak güven oluşturuyor ve kullanıcıları yanıltıyor.

Neden Beynimiz Bu Hileyi Yiyor?

Bu saldırı, insanların okuma şekillerine dayanıyor. Beyin, kelimeleri harf harf taramak yerine tahmin ediyor. Tanıdık bir şey gördüğünde, beyin otomatik olarak boşlukları dolduruyor. Büyük bir masaüstü monitöründe dikkatli bir okuyucu hatayı fark edebilirken, telefonlarda risk artıyor. Telefonlarda URL’ler genellikle kısaltılır ve ekran, yakından inceleme için yeterli alan bırakmaz.

Diğer Yaygın Taktikler

Saldırganlar genellikle tek bir hileye güvenmezler. Başarı şanslarını artırmak için çeşitli görsel aldatmacaları bir araya getirirler:

- Harf kombinasyonları: rnicrosoft.com (r ve n harflerini kullanarak m harfini taklit eder)

- Sayı değiştirme: micros0ft.com (o harfini 0 ile değiştirir)

- Hifen ekleme: microsoft-support.com (resmi görünen kelimeler ekler)

- Alan uzantısı değiştirme: microsoft.co (farklı bir alan uzantısı kullanır)

Tıkladıktan Sonra Saldırganlar Ne Yapıyor?

rnicrosoft.com gibi yazım hatası içeren alan adları genellikle tek bir amaç için kullanılmaz. Suçlular bunları çeşitli dolandırıcılıklarda yeniden kullanır. Yaygın takip yöntemleri arasında kimlik avı, sahte İK bildirimleri ve satıcı ödeme talepleri bulunur. Saldırganlar her durumda hızdan yararlanır. Kullanıcının hatayı fark etmesi ne kadar uzun sürerse, saldırganın avantajı o kadar azalır.

Neden Bu Sahte Alan Adları Çalışmaya Devam Ediyor?

Çoğu insan, URL’leri karakter karakter okumak için zaman ayırmıyor. Tanıdık logolar ve dil, özellikle yoğun bir iş gününde güveni pekiştiriyor. Mobil kullanım bu durumu daha da kötüleştiriyor. Daha küçük ekranlar, kısaltılmış bağlantılar ve sürekli bildirimler, hatalar için mükemmel koşullar yaratıyor. Bu sadece Microsoft’a özgü bir sorun değil. Bankalar, perakendeciler, sağlık portalları ve hükümet hizmetleri de aynı riske maruz kalıyor.

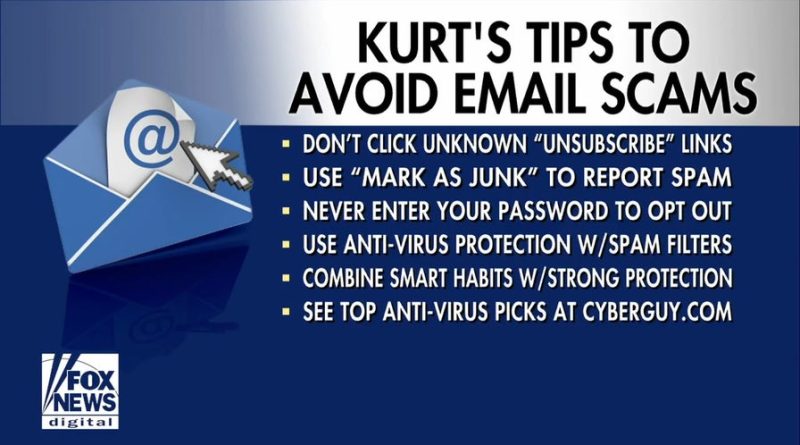

Typosquatting Saldırılarına Karşı Nasıl Korunabilirsiniz?

Typosquatting dolandırıcılıkları, sizi tanıdık görünen şeylere güvenmeye zorlayarak çalışır. Aşağıdaki adımlar, o anı yavaşlatmaya ve sahte alan adlarını hasar vermeden önce fark etmenize yardımcı olur:

- Gönderen adresini her zaman genişletin: Herhangi bir şeye tıklamadan önce, e-posta başlığındaki gönderen adresinin tamamını açın. Görüntü adları ve logolar kolayca taklit edilebilir, ancak alan adları gerçeği ortaya koyar. Değiştirilmiş harfler, eklenen hifenler veya garip alan uzantıları olup olmadığına dikkatlice bakın. Adresde bile hafif bir yanlışlık varsa, mesajı kötü niyetli olarak kabul edin.

- Tıklamadan önce bağlantıları önizleyin: Masaüstünde, gerçek hedefini ortaya çıkarmak için imleci bağlantıların üzerine getirin. Telefonlarda, URL’yi önizlemek için bağlantıya uzun basın. Bu basit duraklama, genellikle oturum açma bilgilerini çalmak için tasarlanmış benzer alan adlarını ortaya çıkarır.

- Şifre veya güvenlik uyarıları için e-posta bağlantılarından kaçının: Bir e-posta, hesabınızda acil işlem yapılması gerektiğini iddia ettiğinde, bağlantılarını kullanmayın. Bunun yerine, yeni bir tarayıcı sekmesi açın ve kaydedilmiş bir yer imini kullanarak resmi web sitesine manuel olarak gidin.

- URL’leri karakter karakter okuyun: Bu, hataları tespit etmenize yardımcı olur.

Haberin Diğer Kareleri